Framework d’exploitation open source, Metasploit permet aux professionnels de la sécurité informatique de tester la vulnérabilité des systèmes et des applications en simulant des attaques. Aujourd’hui, Metasploit est un outil de test de pénétration largement utilisé autant par les Blue Teams que par les Red Teams, qui apprécient particulièrement sa flexibilité et ses fonctionnalités avancées (automatisation de certaines tâches de pénétration, génération de rapports détaillés, modules d’exploitation préconstruits…). Décryptage !

A lire aussi : Sécuriser votre compte sur la messagerie de l'académie de Versailles

Plan de l'article

Metasploit : de quoi parle-t-on ?

Nous vous le disions, Metasploit est un framework de tests d’intrusion dont tout l’objet est de faciliter les activités de piratage informatique. Pour preuve, cet article sur les outils offensifs explique comment utiliser MetasploitFramework avec un implant Meterpreter. Indispensable pour les attaquants et les défenseurs des systèmes informatiques, Metasploit permet d’automatiser les tâches autrefois répétitives et fastidieuses liées aux tests d’intrusion. Pour cela, il suffit de diriger Metasploit vers la cible, de sélectionner un exploit, de déterminer la charge utile à déployer et d’appuyer sur Entrée.

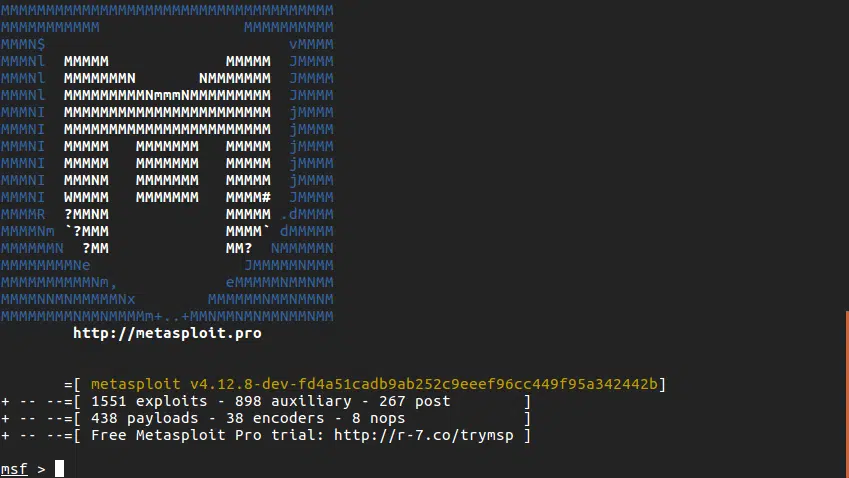

Très apprécié pour sa flexibilité et sa polyvalence, Metasploit est un outil permettant la collecte d’informations, l’accès, la persistance et la dissimulation. Par ailleurs, Le cœur du framework Metasploit, sous licence BSD, est gratuit et préinstallé sur Kali Linux. Il faut toutefois garder à l’esprit que la version gratuite ne propose qu’une interface en ligne de commande, tandis que la licence Metasploit Pro (une par utilisateur) offre une interface graphique par glisser-déposer et d’autres fonctionnalités avancées.

A voir aussi : Comment supprimer la vérification Captcha de manière efficace

Une brève histoire de Metasploit

En 2003, HD Moore jette les bases de Metasploit, avec la version 1.0 écrite en Perl. Depuis, le projet a explosé, passant de 11 exploits d’origine à plus de 1 500 aujourd’hui, et environ 500 charges utiles. En cours de route, Metasploit délaisse Perl pour adopter Ruby. En 2009, la société de sécurité Rapid7 met la main sur Metasploit et recrute HD Moore (qui quittera le projet en 2016). Dès lors, Metasploit s’impose comme le framework incontournable pour le développement d’exploits, surpassant ses concurrents Canvas et Core Impact. Aujourd’hui, les rapports zero day intègrent presque systématiquement un module Metasploit en tant que preuve de concept.

Zoom sur l’utilisation de Metasploit

Lors de la phase de collecte d’informations d’un test d’intrusion, Metasploit s’associe harmonieusement à des outils tels que Nmap, le scan SNMP, l’inventaire des correctifs Windows et bien d’autres. Il peut même se connecter à Nessus, le scanner de vulnérabilités de Tenable. Grâce à l’intégration de presque tous les outils de reconnaissance imaginables, Metasploit permet de déceler toutes sortes de failles. Une fois la vulnérabilité repérée, il suffit de parcourir l’immense base de données modulable de Metasploit pour trouver l’exploit adéquat et pénétrer le système testé. Par exemple, l’exploit EternalBlue de la NSA, divulgué par les Shadow Brokers en 2017, a été intégré à Metasploit et s’avère efficace pour tester les systèmes Windows obsolètes.

Il faut toutefois associer l’exploit à une charge utile adaptée à l’objectif. La plupart des utilisateurs préfèrent un shell, une charge utile appropriée, pour cibler les systèmes Windows. Parmi les options, le Meterpreter se distingue comme un shell interactif fonctionnant uniquement en mémoire. Les systèmes Linux possèdent leur propre shellcode en fonction de l’exploit utilisé.

Les fonctionnalités clés de Metasploit pour les tests de pénétration

La sécurité est une priorité pour les entreprises. La complexité des réseaux et des applications rend le travail des équipes de sécurité informatique plus difficile, d’autant plus que les cyberattaques sont en constante évolution. Pour tester la résilience de leur infrastructure, les entreprises doivent réaliser régulièrement des tests de pénétration.

Dans ce contexte, Metasploit est un outil très apprécié par les professionnels de la sécurité informatique. Cet outil open-source permet aux testeurs d’accéder à différentes fonctionnalités qui facilitent la détection et l’exploitation des vulnérabilités présentes dans un système cible.

Parmi ces fonctionnalités clés figurent notamment l’identification automatique d’un système ou d’une application cible, la recherche et l’extraction d’informations critiques (comme les mots de passe) grâce au module « reconnaissance », ou encore la possibilité de créer ses propres modules personnalisables en utilisant différents langages tels que Ruby.

Metasploit offre aussi une large gamme d’options pour mener à bien une attaque : cela peut aller du simple scan jusqu’à l’exécution complète du code malveillant sur le système cible. Le module exploit permet quant à lui aux pentesteurs de simuler divers types d’attaques comme l’injection SQL ou encore le phishing afin de détecter toutes les failles potentielles dans le système étudié.

Metasploit dispose aussi d’une bibliothèque complète comportant plusieurs centaines voire milliers d’exploitations connues liées aux vulnérabilités courantes telles que Heartbleed OpenSSL Vulnerability, la faille Wannacry ou encore EternalBlue. Cette bibliothèque est régulièrement mise à jour pour permettre aux utilisateurs de Metasploit d’exploiter les dernières vulnérabilités connues.

L’outil Metasploit est largement plébiscité par les testeurs en raison de sa simplicité d’utilisation et de son efficacité avérée dans le cadre des tests de pénétration. Les fonctionnalités clés qu’il propose permettent aux équipes de sécurité informatique d’être plus proactives dans leur approche pour assurer la robustesse et l’intégrité du système cible.

Les avantages et les limites de l’utilisation de Metasploit dans le domaine de la sécurité informatique

Malgré ses nombreux atouts, l’utilisation de Metasploit n’est pas sans limitations. Parmi les avantages, on peut citer sa capacité à identifier rapidement et efficacement les failles de sécurité d’un système ou d’une application. Il permet aussi aux testeurs de détecter des vulnérabilités courantes qui peuvent être exploitées en utilisant des attaques connues.

Malgré ses avantages indéniables, il faut souligner certaines limitations que présente l’outil Metasploit dans le domaine de la sécurité informatique. Les tests effectués avec cet outil sont souvent basiques et ne tiennent pas compte des spécificités des systèmes complexes. Par conséquent, cela peut conduire à une fausse impression quant au niveau réel de sécurité du système.

Un autre inconvénient est lié à la popularité même de Metasploit : étant donné qu’il est largement utilisé par les professionnels pour mener leurs propres tests sur différents systèmes, cela signifie que certains programmes malveillants ou scripts automatisés peuvent facilement déjouer les défenses mises en place grâce à cet outil.

Il faut aussi signaler que l’utilisation exclusive d’un seul outil comme Metasploit pourrait faire perdre aux experts en sécurité leur créativité et leur capacité à trouver des solutions innovantes pour résoudre un problème particulier. Les équipes doivent donc toujours garder un esprit critique face aux résultats obtenus et avoir recours à plusieurs méthodes différentes afin d’évaluer correctement le niveau de sécurité d’un système.

Metasploit est un outil très utile pour les professionnels souhaitant tester la résilience de leur infrastructure. Il offre des fonctionnalités clés pour faciliter l’identification et l’exploitation des vulnérabilités dans un système cible. Il faut souligner que cet outil ne remplace pas le savoir-faire humain et qu’il doit être utilisé avec précaution en complémentarité avec d’autres méthodes et techniques afin d’établir une évaluation plus précise du niveau de sécurité du système étudié.