Quels sont les différents types de chatbots et comment choisir le bon

Les chatbots bousculent les codes de la relation client. Outils de réservation, réponses automatisées, assistance sur mesure : ces agents virtuels se sont imposés chez les entreprises. Mais derrière le terme générique…

Les dernières actualités

Réparer votre iPhone à Montpellier pour une seconde jeunesse

Un iPhone fissuré ne tolère aucune attente. Qu'il s'agisse d'un écran en…

Intel dévoile l’ampleur des faibles ventes du nouvel iPhone

35 %. C'est la part de sa valeur que la bourse a…

Clé de sécurité Wi-Fi : où la trouver pour sécuriser votre réseau domestique ?

Ne cherchez pas la magie dans un code complexe ou le confort…

Outils numériques

Réussir sa communication grâce à PowerPoint avec des astuces essentielles

Un chiffre qui ne pardonne pas : plus de 30 millions de…

Convertir Adobe PDF en Word : sécurité et fiabilité du format

Les fichiers PDF ne garantissent pas toujours l’intégrité des informations lors de…

Stockage Google saturé : solutions pour libérer de l’espace efficacement !

Effacer un mail ne suffit pas à libérer de l'espace sur Google…

Apprendre à utiliser les formules automatiques Excel simplement

Un tableur, c'est une promesse de clarté. Mais entre la colonne A…

High-tech

Informatique

Transformer facilement une vidéo MOV en format MP4

Le format MOV a beau être pratique sur Mac, il se heurte…

Netypareo Moselle : connexion et accès

Netypareo Moselle se présente comme un outil indispensable pour les établissements scolaires…

192.168.l.l : connexion Livebox via l’IP 192.168.1.1

Se connecter à une Livebox via l'adresse IP 192.168.1.1 est une procédure…

Communication

Sécurité

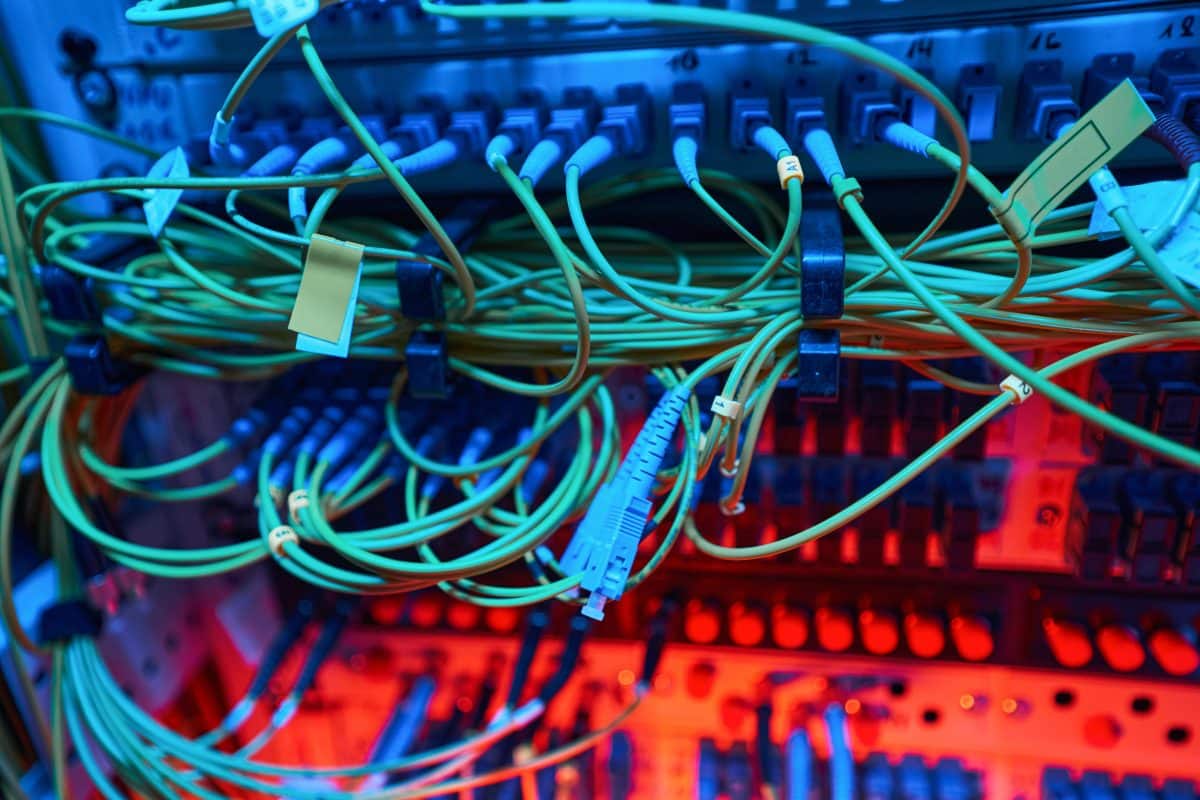

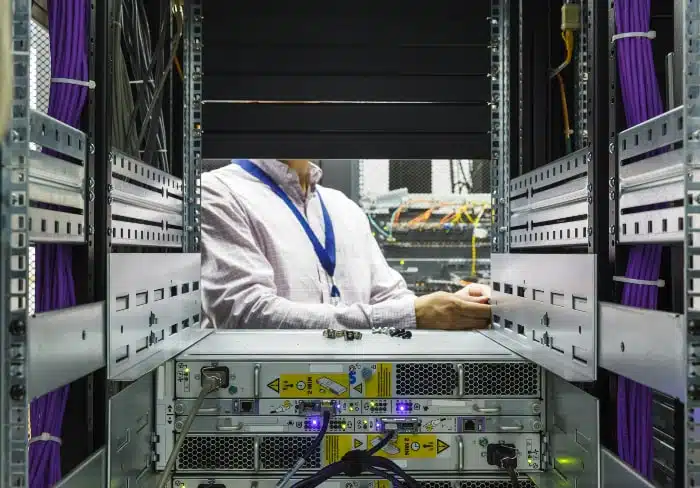

Comment créer un serveur informatique ?

Ces dernières années, bon nombre de personnes sont intéressées par la mise…

Mot de passe perdu sur melanie2 web : que faire étape par étape ?

La sécurité, sur Melanie2Web, ne laisse aucune place à l'à-peu-près. Ici, l'oubli…

Voir quels sites sont consultés via votre Wi-Fi, mode d’emploi simple

Une box clignote dans le salon, témoin silencieux de toutes les curiosités…

Référencement

Optimiser le référencement naturel pour gagner en visibilité web

Un site web peut rester invisible, même si son design frôle la…

Suivi de mots-clés avec Check Position : boostez votre SEO gratuitement

Dans l'univers impitoyable du référencement naturel, où chaque page web lutte pour…

Les principales limites du moteur de recherche Google à garder en tête

La suprématie de Google n'a rien d'un hasard ou d'un accident industriel.…

Gagner en visibilité sur Google grâce à des objectifs de référencement efficaces

Un site invisible sur Google, c'est comme une boutique sans enseigne au…

Web

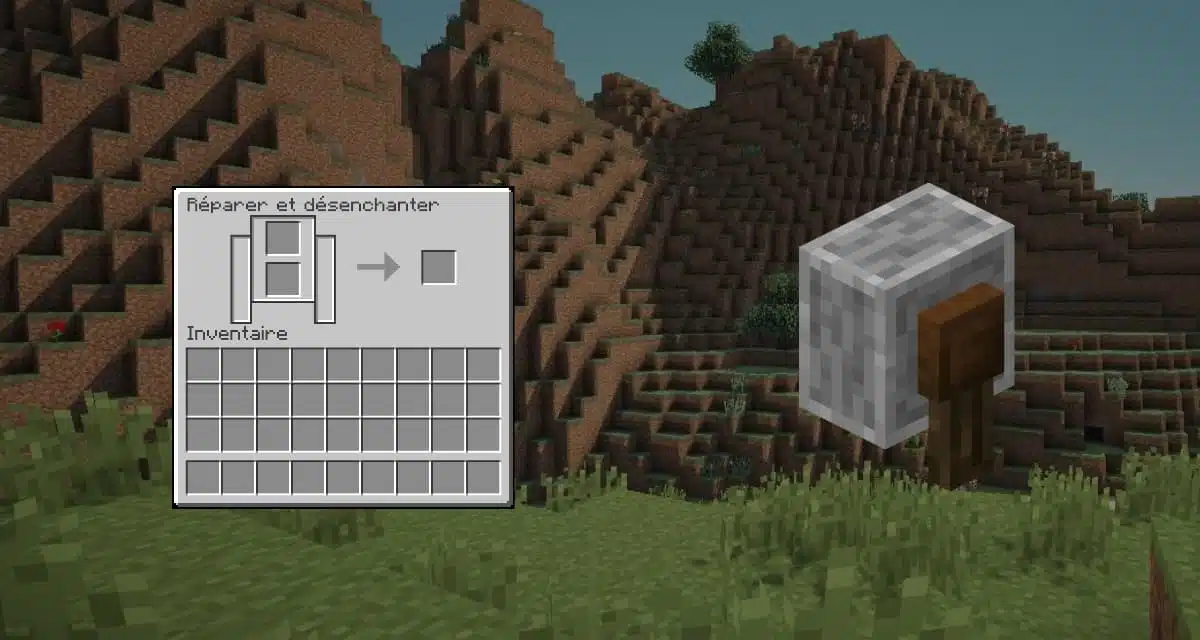

Comment crafter des objet Minecraft ?

Le crafting ou fabrication en français est la méthode suivant laquelle des…

Optimiser son profil Google My Business pour attirer plus de clients

Personne n'a jamais tapé “restaurant italien Paris 15” sur Google en se…

Le type de compte indispensable pour accéder à Teams

Teams ne s'impose pas par hasard dans le paysage numérique des entreprises…

Les avantages insoupçonnés de l’application mobile www.ca-toulouse31.fr

Avec l'essor des technologies, les applications mobiles se sont imposées comme des…